SCIM: De Microsoft Entra ID-verbinding implementeren

We hebben een interface geïmplementeerd volgens de SCIM-standaard om Active Directories te koppelen. Gebruikers en groepen kunnen tussen Microsoft Entra ID en SoSafe worden gesynchroniseerd. Daarom vergelijkt Microsoft de opgeslagen gegevens met de database van SoSafe voor gebruikers. Het verstuurt dan updates naar onze interface. Je kunt in Microsoft Entra ID en onze SoSafe Manager instellen welke gebruikers, groepen en gegevens worden gedeeld.

Stel onze interface in met de Enterprise-toepassingen van Azure.

We worden vermeld als een bedrijfsapplicatie in de Microsoft Entra ID-galerij.

Dit zijn de ondersteunde functies:

Gebruikers en groepen maken in SoSafe

Gebruikers verwijderen uit SoSafe-groepen

Gebruikers en groepen synchroniseren in SoSafe

Groepen en groepslidmaatschappen van SoSafe inrichten

Vermelding in de Microsoft App Gallery

Momenteel niet ondersteunde functies

Ingesloten groepen

Vereisten

Een client van Microsoft Entra ID

Een gebruikersaccount in Microsoft Entra ID met machtiging om het inrichten in te stellen

Een beheerdersaccount bij SoSafe

We werken met je samen om je de client-URL en toegangstoken te sturen via SoSafe Manager. Deze worden momenteel handmatig gemaakt.

Voorbereiding

Geef uw Tenant-ID door aan uw Implementatiemanager.anager.

Vertel je implementatiemanager of je de gebruikers wilt groeperen via Azure-groepen of via kenmerken.

Configuratieaanwijzingen

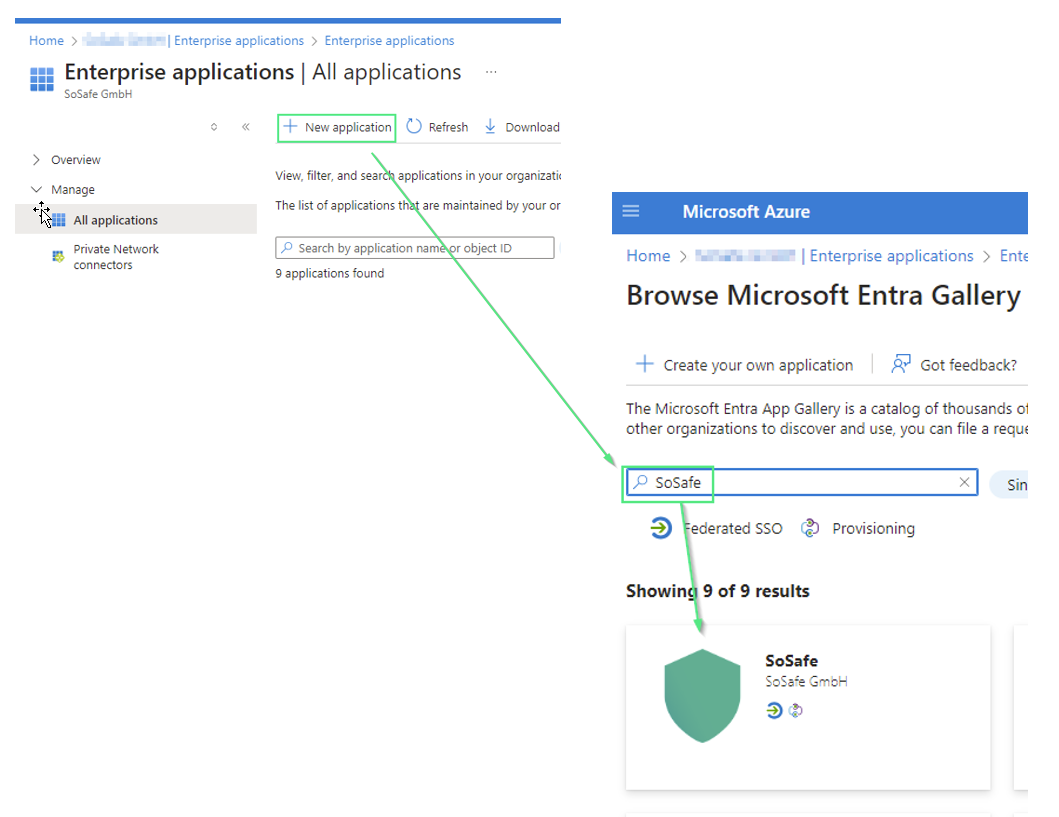

Stap 1: Je eigen toepassing maken

Meld je aan bij de Azure-portal. Selecteer “Toepassingen voor ondernemingen” en dan

“Alle toepassingen“. Klik op “Nieuwe toepassing“.

Nu kun je de SoSafe-toepassing selecteren in de winkel.

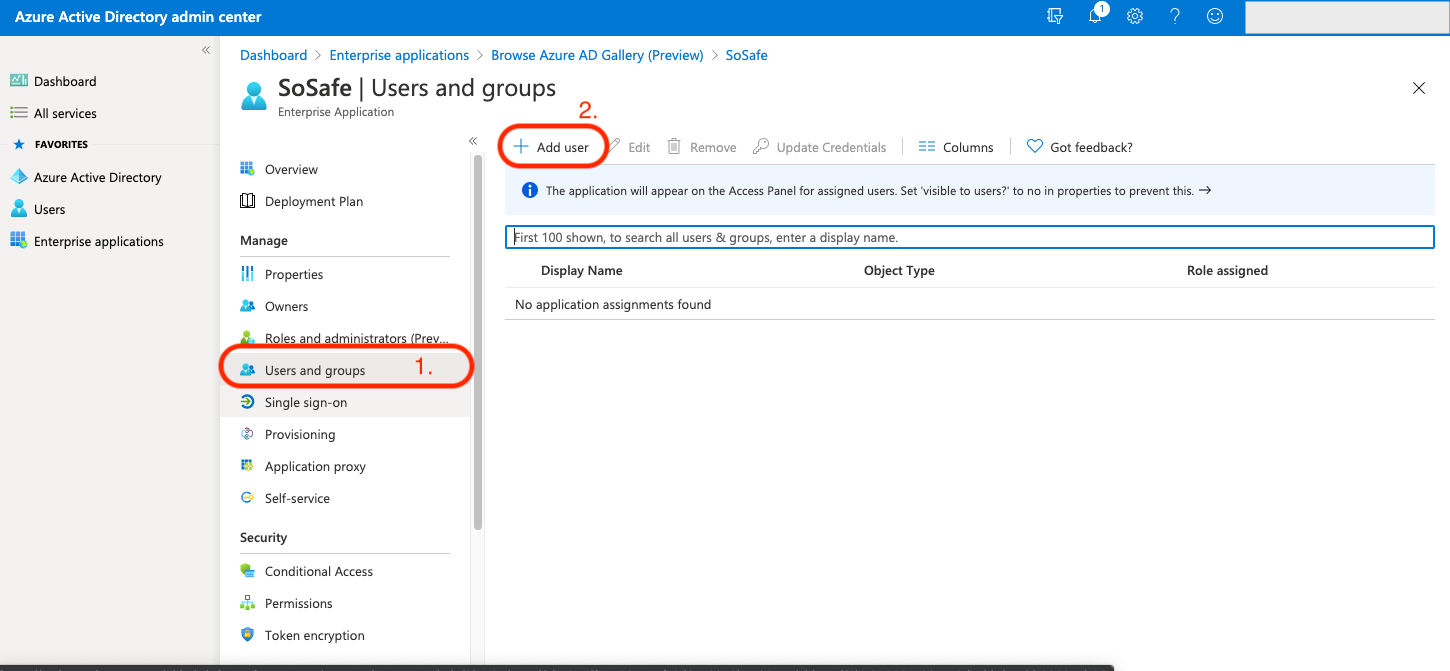

Stap 2: Gebruikers en groepen inzetten

Voeg gebruikers en groepen die je wilt synchroniseren toe aan de toepassing.

Ga klein van start. Test je implementatie bij een kleine groep gebruikers en groepen voordat je deze met iedereen deelt. Als de testomgeving is ingesteld voor toegewezen gebruikers en groepen, kun je dit beheren door een of twee gebruikers of groepen toe te wijzen aan de app. Is het bereik ingesteld op alle gebruikers en groepen, dan kun je een op kenmerken gebaseerd filter voor het bereik opgeven.

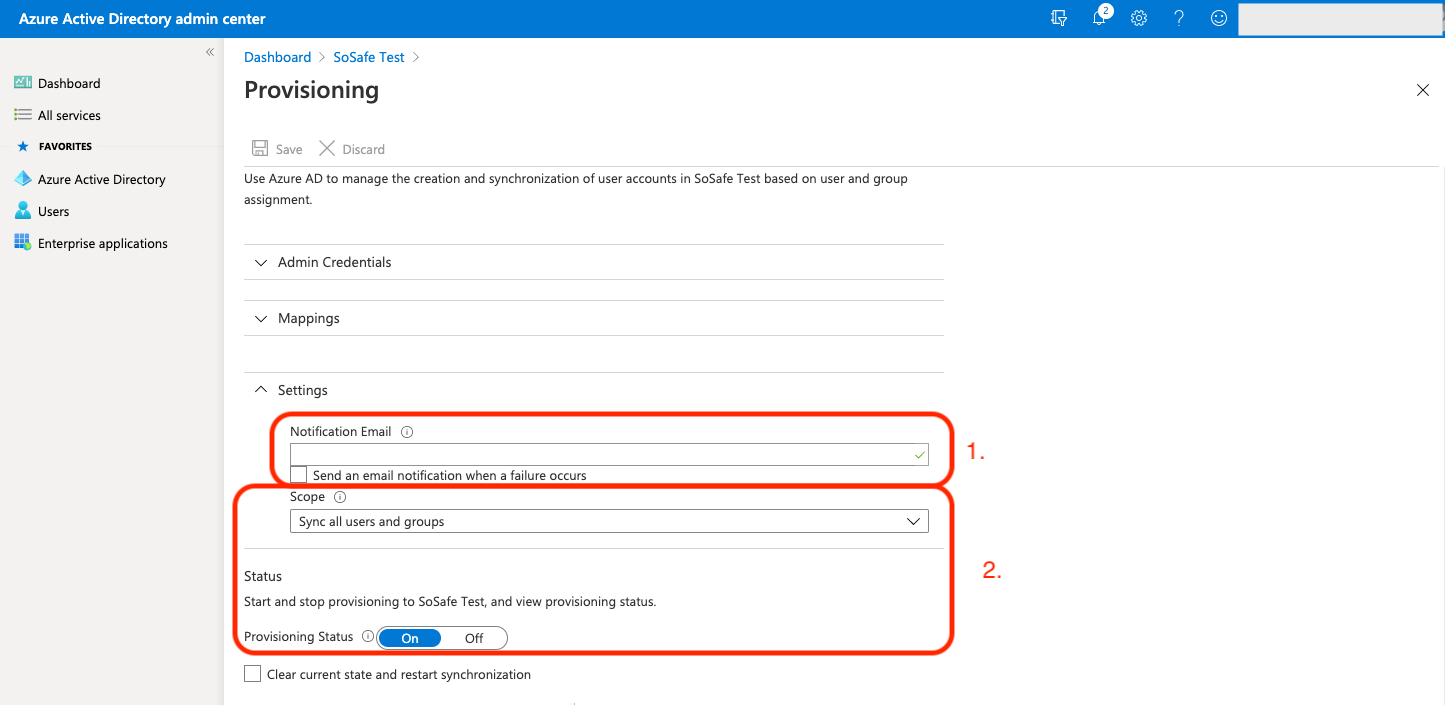

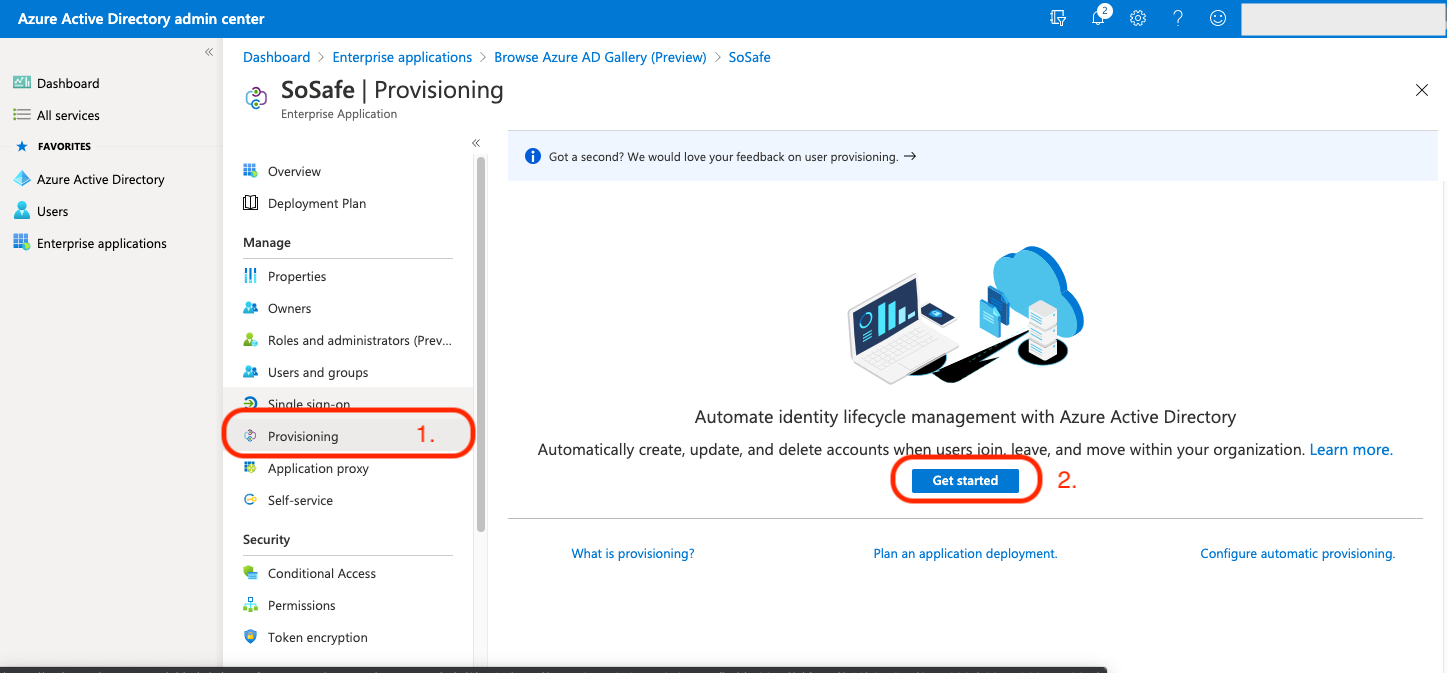

Stap 3: Gebruikers inrichten

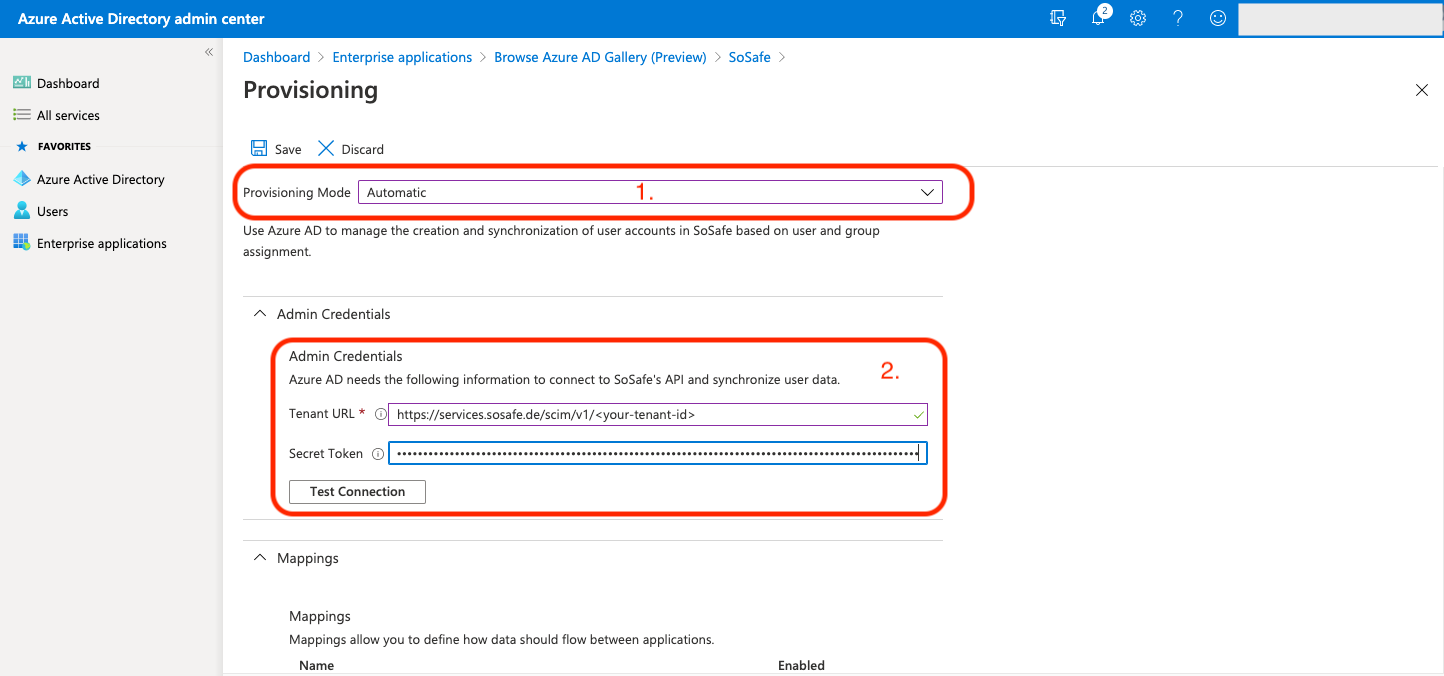

Selecteer het tabblad Provisioning en klik op Aan de slag.

Je ontvangt de client-URL en de toegangstoken later in onze Manager. Een technische medewerker van SoSafe helpt je dan met het instellen.

Stel de modus Inrichten in op automatisch en voeg de client-URL, de toegangstoken en de melding in.

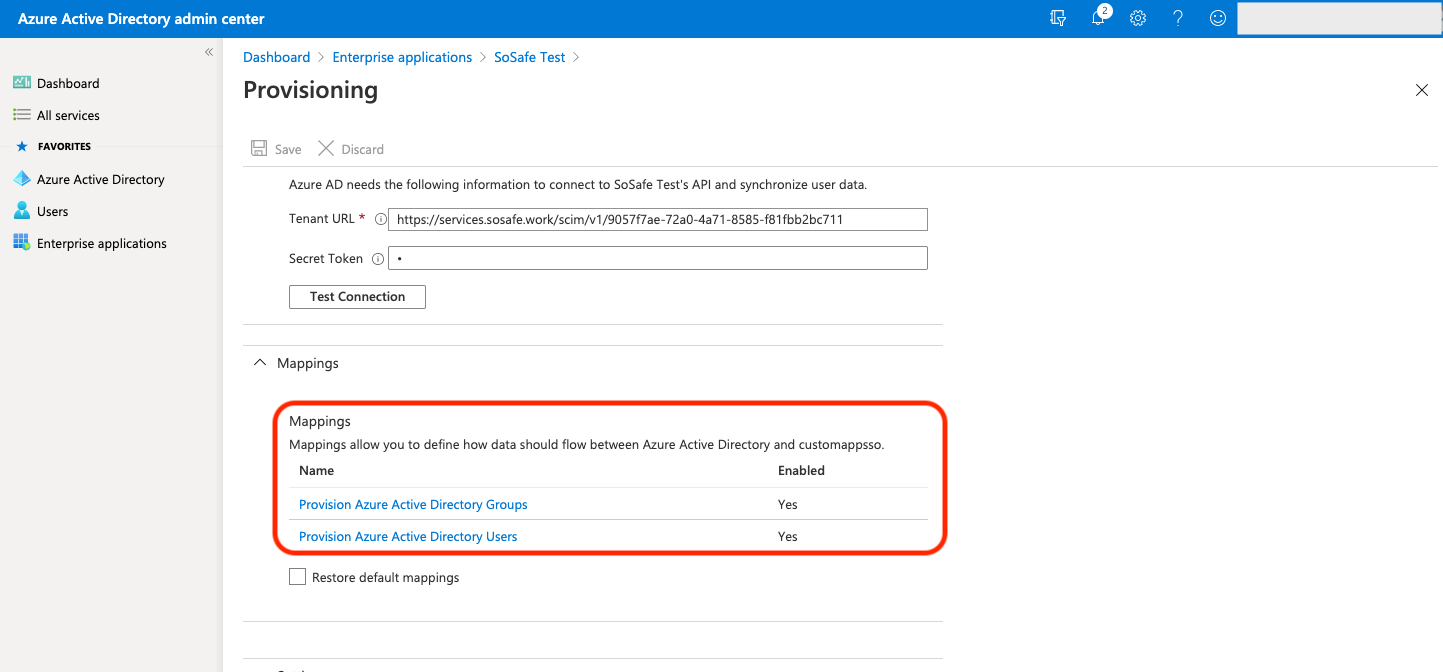

Stap 4: De toewijzing van de kenmerken controleren

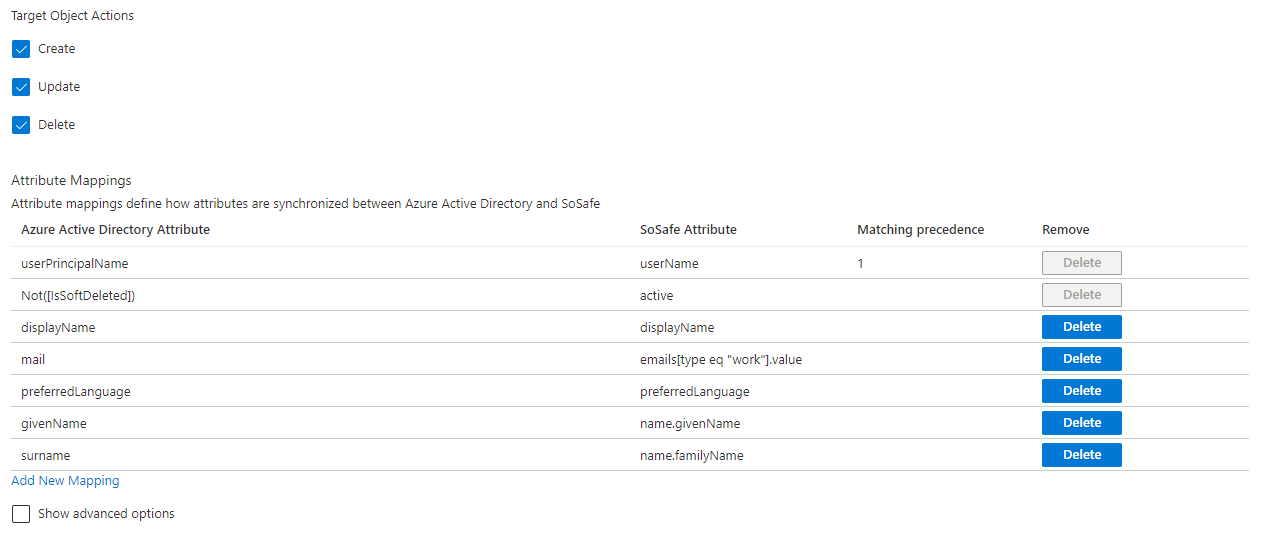

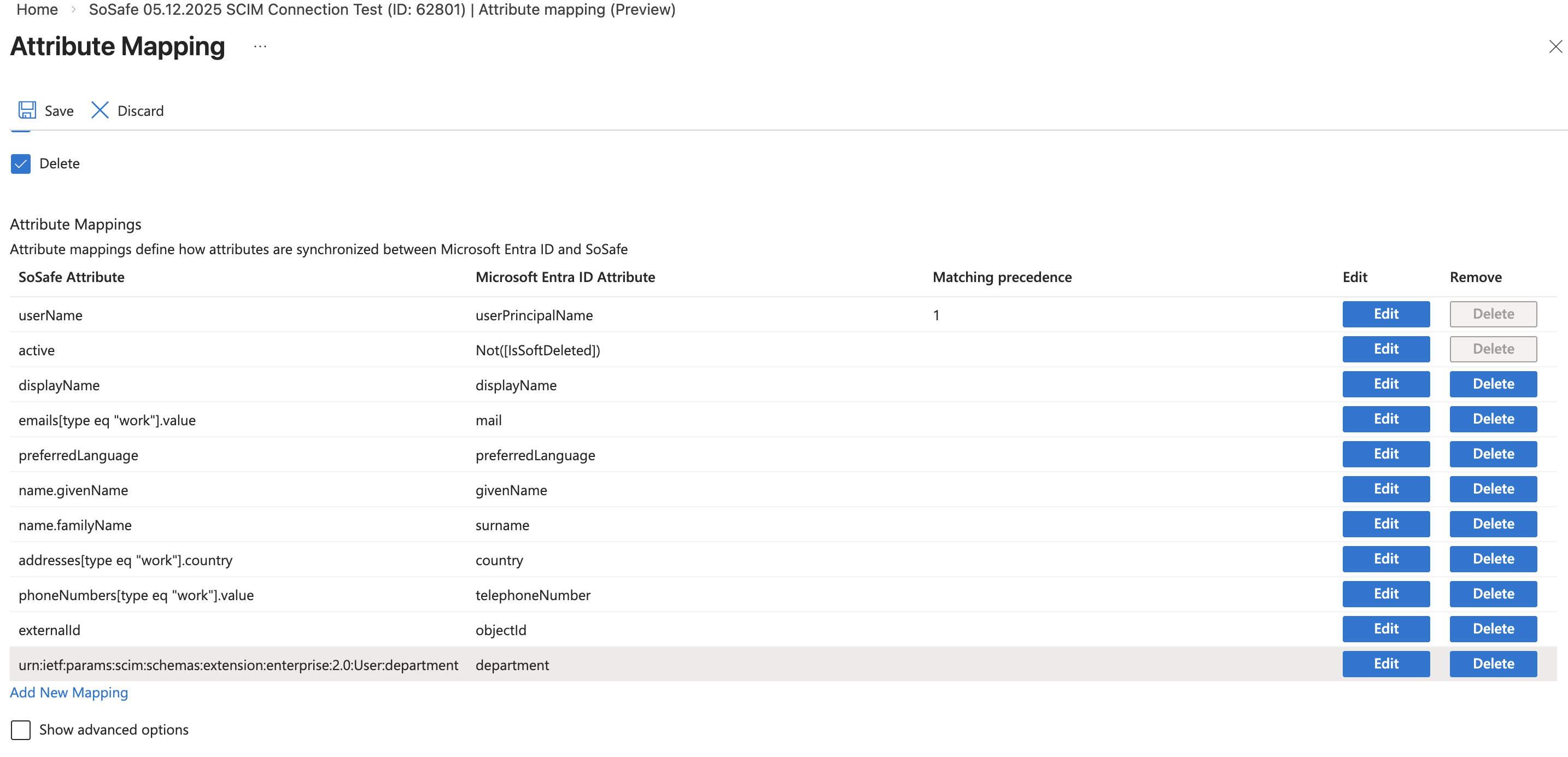

Controleer de toewijzing van de kenmerken van gebruikers.

Je kunt ze allemaal verwijderen, behalve de hier getoonde toewijzingen.

(In plaats van Switch is er een kans dat je Azure-versie Not([IsSoftDeleted]) toont)

We ondersteunen de uitwisseling van alle kenmerken van de standaardtoewijzing samen met de door gebruikers gedefinieerde toewijzingen. Deze moeten juist worden ingevoerd in SoSafe Manager.

Maar we gebruiken alleen de hier getoonde velden actief, plus academische titel en begroeting, die via de door gebruikers gedefinieerde velden kunnen worden overgezet.

Houd de Target Object Actors (Maken, Bijwerken, Verwijderen) actief, zodat je de kenmerken kunt wijzigen in de SoSafe Manager.

Hier kun je de groepskenmerken bekijken. Maar als je de beveiligingsgroepen wilt gebruiken als gebruikersgroepen in SoSafe, dan heb je alle drie de kenmerken nodig.

Als je in plaats daarvan een gebruikerskenmerk gebruikt om je gebruikersgroepen in SoSafe in te stellen, kun je het inrichten van de beveiligingsgroepen helemaal overslaan.

Stap 5: Provisioning

Zodra je begint met inrichten, kun je de synchronisatie bekijken in de Manager.