Phishing Report Button - algemene informatie

De SoSafe Phishing Report Button is een Office-invoegtoepassing die wordt geïnstalleerd op de Exchange-server van de klant.

De invoegtoepassing wordt lokaal uitgevoerd (in Outlook, in de browser voor Outlook Web Access of de mobiele Outlook-app).

Zodra de gebruiker op de knop klikt, wordt door de invoegtoepassing eerst de vooraf geconfigureerde functionele logica (JavaScript-code) gedownload via de SoSafe-interface (API op https://reporter.sosafe.de). Eerst wordt de SoSafe-licentie gecontroleerd. Als er een actieve licentie wordt gevonden, wordt een venster geopend met de kopgegevens van de e-mail (afkomstig van de Exchange-server).

Aan de hand van deze basisgegevens (onderwerp en afzender van de verdachte e-mail) kan de gebruiker besluiten of de e-mail moet worden gerapporteerd. Als de gebruiker doorgaat met de rapportage, wordt logica geactiveerd. Er wordt voor een gesimuleerde phishing e-mail andere logica geactiveerd dan voor een "echte" verdachte e-mail.

Gesimuleerde e-mail

Bij rapportage van een gesimuleerde phishing e-mail krijgt de gebruiker positieve feedback dat de e-mail correct als zodanig is herkend. Elke gesimuleerde phishing e-mail bevat een anonieme koppelingscode waarmee de e-mail veilig kan worden geïdentificeerd als e-mail van SoSafe. Met de knop wordt deze anonieme toewijzingscode doorgegeven aan de evaluatie-API van SoSafe (https://api.sosafe.de) bij het controleren van een e-mail. Bij deze controle wordt ook het rapportagepercentage in de rapportagesectie van de SoSafe Manager berekend. Nadat het rapport is gemaakt, wordt het venster gesloten en wordt de gerapporteerde e-mail uit de mailbox van de gebruiker verwijderd.

Verdachte e-mail

Als de gerapporteerde mail niet afkomstig is van SoSafe, wordt door de functionele logica van de invoegtoepassing een nieuwe e-mail gemaakt in het mailsysteem van de klant (Exchange Server). Met de knop worden de afzonderlijke elementen (kop, hoofdtekst en bijlagen) van de verdachte e-mail gedownload van de Exchange-server en als bijlagen aan de nieuwe e-mail toegevoegd. Deze nieuwe e-mail wordt naar het opslagen SOC-adres van de klant verzonden via Graph API, REST API (door Microsoft als verouderd aangemerkt) of EWS. Vervolgens wordt de verdachte e-mail met behulp van de geselecteerde API uit de mailbox van de gebruiker verwijderd.

Al deze stappen worden op de server van de klant uitgevoerd. De e-mails die de gebruiker rapporteert, worden nooit naar SoSafe verzonden.

Meer informatie

De versies van Exchange Server en Outlook die door de knop worden ondersteund, kunnen worden gevonden in de compatibiliteitsmatrix.

Om de knop te installeren, heb je een manifestbestand (XML-indeling) nodig. Je kunt dit downloaden in de SoSafe Manager.

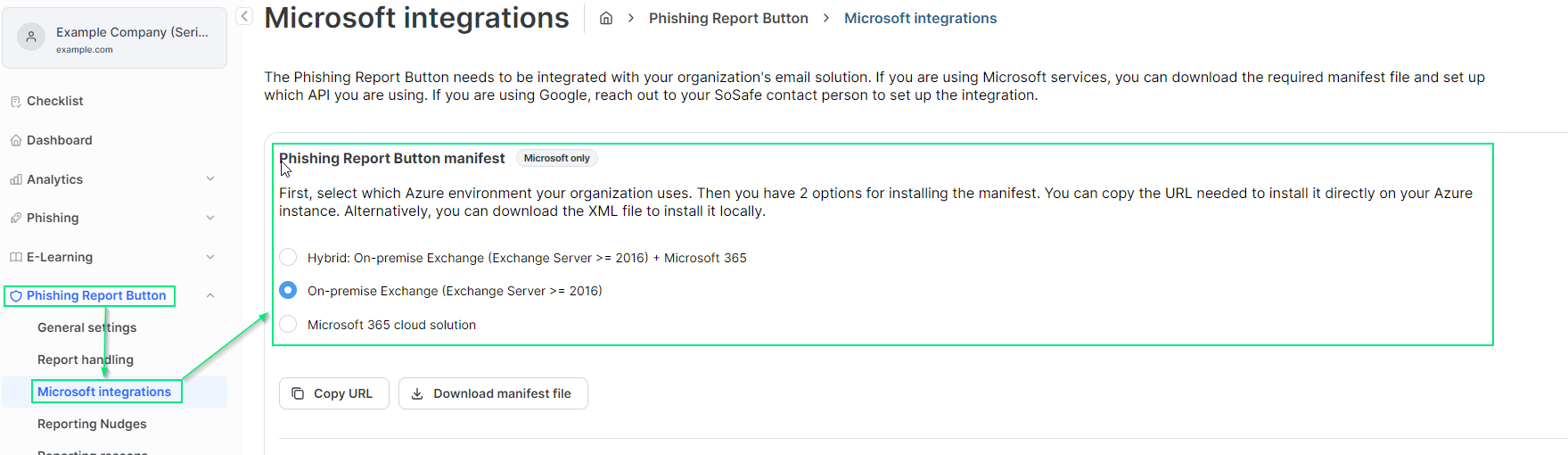

Klik op “Phishing Report Button → Microsoft integrations” aan de linkerkant

Download onder het kopje “Phishing Report Button manifest” het juiste bestand voor jouw omgeving.

Als je Exchange-server verbinding heeft met internet, kun je het manifestbestand ook downloaden via een URL op je server.

Je vindt de installatiehandleidingen voor de knoppen hier.

Er moet voor worden gezorgd dat het e-mailprogramma toegang heeft tot de volgende URL's. Deze URL's mogen niet worden geblokkeerd door een firewall of iets dergelijks:

https://sentry.sosafe.de 1

1 Aanbeveling: Wanneer er onverwachte fouten optreden, worden systeeminformatie en foutenlogboeken naar de SoSafe-server gestuurd. Hierdoor kunnen fouten in een vroeg stadium worden opgespoord en opgelost.

Handige links

Bepaal of gecentraliseerde implementatie van invoegtoepassingen voor jouw organisatie werkt: https://docs.microsoft.com/en-us/microsoft-365/admin/manage/centralized-deployment-of-add-ins?view=o365-worldwide